과기부 “SKT, 단말기 고유식별번호는 유출 안됐다”

- 동아일보

-

입력 2025년 4월 29일 14시 40분

공유하기

글자크기 설정

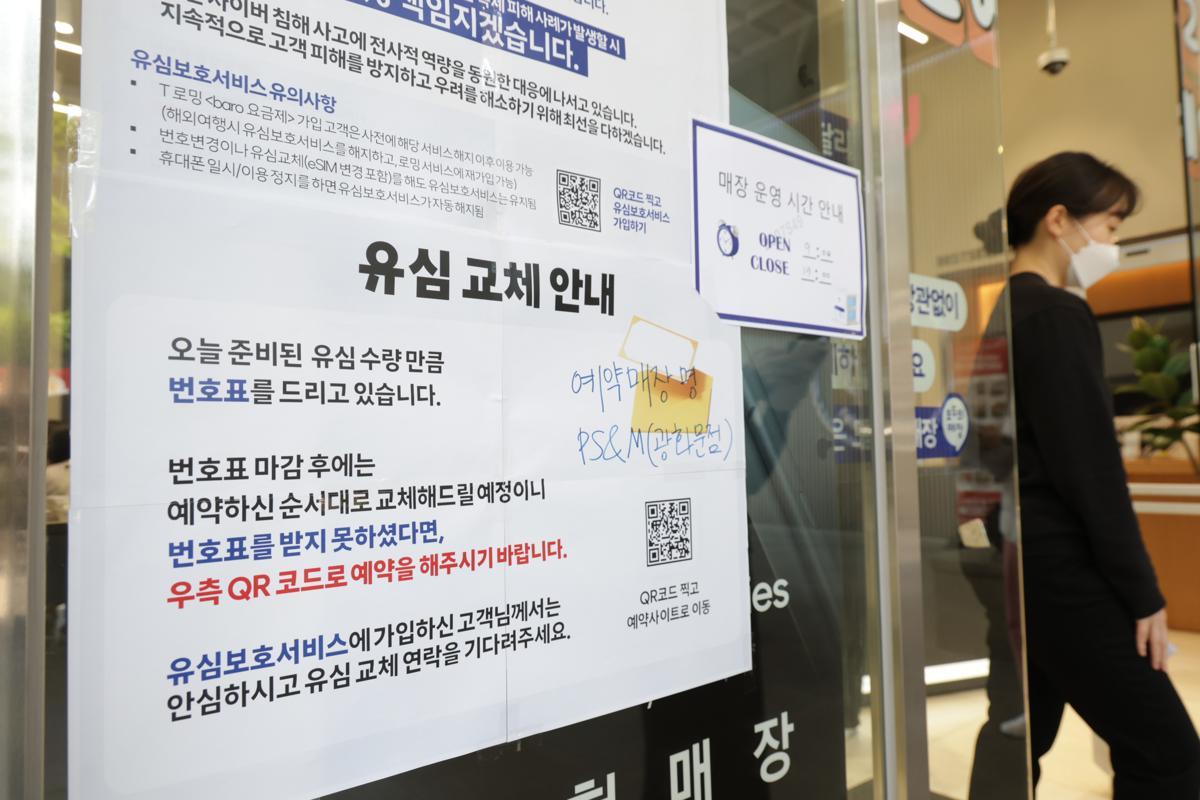

유심보호서비스 가입하면 유심복제 통한 금융사기 막을 수 있어

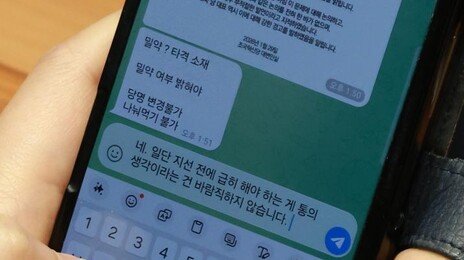

SK텔레콤(SKT) 유심 해킹 사고로 유출된 정보에 단말기 고유식별번호(IMEI)는 포함되지 않은 것으로 확인됐다. SKT가 시행 중인 ‘유심보호서비스’에 가입하는 것만으로 유심 정보를 복제해 금융 사기를 벌이는 ‘심 스와핑(SIM Swapping)’을 방지할 수 있다는 설명이다.

과학기술정보통신부는 29일 이러한 내용의 민관합동조사단 1차 조사 결과를 발표했다.

조사단은 SKT가 공격을 받은 정황이 있는 3종, 5대 서버들을 조사해 가입자 전화번호, 가입자식별키(ISMI) 등 유심 복제에 활용될 수 있는 정보 4종이 유출된 사실을 확인했다. 유심 정보 처리 등에 필요한 관리용 정보 21종도 유출된 것으로 드러났다.

조사 과정에서 이번 해킹 사태에 사용된 ‘BPF(Berkeley Packet Filter) 도어’ 계열의 악성코드 4종도 발견됐다. BPF 도어 수법은 중국 해커 그룹이 주로 사용하는 것으로 알려져 있으며, 은닉성이 높아 해커의 통신 내역을 탐지하기 어렵다는 특징이 있다. 조사단은 피해확산 방지를 위해 25일 민간기업과 기관 등에 관련 정보를 공유했다.

과기정통부는 “유심정보 유출로 인한 국민 불안과 피해를 최소화하기 위해 유심 교체와 더불어 유심 교체에 상응하는 예방 효과를 가진 유심보호 서비스 가입을 적극 권장한다”고 밝혔다. 아울러 현재 예약제로 전환된 SKT의 유심보호서비스에 대해 예약신청·완료 시부터 서비스에 가입된 것과 동일하게 100% 사업자가 책임질 수 있도록 협의를 마치고 즉시 시행하도록 했다.

© dongA.com All rights reserved. 무단 전재, 재배포 및 AI학습 이용 금지

트렌드뉴스

-

1

오늘 밤 서울 최대 10㎝ 눈폭탄…월요일 출근길 비상

-

2

혹한 속 태어난 송아지 집에 들였더니…세살배기 아들과 낮잠

-

3

인간은 구경만…AI끼리 주인 뒷담화 내뱉는 SNS ‘몰트북’ 등장

-

4

美 군사작전 임박?…감시 항공기 ‘포세이돈’ 이란 인근서 관측

-

5

60조 캐나다 잠수함 입찰 앞둔 한화, 현지에 대대적 거리 광고

-

6

한국인의 빵 사랑, 100년 전 광장시장에서 시작됐다

-

7

한병도 “한동훈 토크콘서트는 ‘티켓 장사’”…韓 “1원도 안 가져가”

-

8

얼음 녹았는데 오히려 ‘통통’해진 북극곰? “새 먹이 찾았다”

-

9

0.24초의 기적…올림픽 직전 월드컵 우승 따낸 ‘배추 보이’ 이상호

-

10

경차 자리 ‘3칸’ 차지한 SUV…“내가 다 부끄러워”

-

1

“한동훈 쫓아낸 국힘, 스스로 사망선고” 韓지지자들 여의도 집회

-

2

李 “유치원생처럼 못 알아들어”…부동산 비판한 국힘에 한밤 반박

-

3

한병도 “한동훈 토크콘서트는 ‘티켓 장사’”…韓 “1원도 안 가져가”

-

4

경차 자리 ‘3칸’ 차지한 SUV…“내가 다 부끄러워”

-

5

오세훈 “세운지구·태릉CC 이중잣대, 대통령이 정리해 달라”

-

6

다이소 매장서 풍선으로 ‘YOON AGAIN’ 만들고 인증

-

7

귀국한 김정관 “美측과 불필요한 오해는 해소됐다 생각해”

-

8

눈물 훔치는 李대통령…이해찬 전 총리 영결식 참석

-

9

국힘 “李, 그렇게 쉬운 부동산 정상화 왜 아직도 못했나”

-

10

李 “설탕부담금, 어려운 문제일수록 토론해야”

트렌드뉴스

-

1

오늘 밤 서울 최대 10㎝ 눈폭탄…월요일 출근길 비상

-

2

혹한 속 태어난 송아지 집에 들였더니…세살배기 아들과 낮잠

-

3

인간은 구경만…AI끼리 주인 뒷담화 내뱉는 SNS ‘몰트북’ 등장

-

4

美 군사작전 임박?…감시 항공기 ‘포세이돈’ 이란 인근서 관측

-

5

60조 캐나다 잠수함 입찰 앞둔 한화, 현지에 대대적 거리 광고

-

6

한국인의 빵 사랑, 100년 전 광장시장에서 시작됐다

-

7

한병도 “한동훈 토크콘서트는 ‘티켓 장사’”…韓 “1원도 안 가져가”

-

8

얼음 녹았는데 오히려 ‘통통’해진 북극곰? “새 먹이 찾았다”

-

9

0.24초의 기적…올림픽 직전 월드컵 우승 따낸 ‘배추 보이’ 이상호

-

10

경차 자리 ‘3칸’ 차지한 SUV…“내가 다 부끄러워”

-

1

“한동훈 쫓아낸 국힘, 스스로 사망선고” 韓지지자들 여의도 집회

-

2

李 “유치원생처럼 못 알아들어”…부동산 비판한 국힘에 한밤 반박

-

3

한병도 “한동훈 토크콘서트는 ‘티켓 장사’”…韓 “1원도 안 가져가”

-

4

경차 자리 ‘3칸’ 차지한 SUV…“내가 다 부끄러워”

-

5

오세훈 “세운지구·태릉CC 이중잣대, 대통령이 정리해 달라”

-

6

다이소 매장서 풍선으로 ‘YOON AGAIN’ 만들고 인증

-

7

귀국한 김정관 “美측과 불필요한 오해는 해소됐다 생각해”

-

8

눈물 훔치는 李대통령…이해찬 전 총리 영결식 참석

-

9

국힘 “李, 그렇게 쉬운 부동산 정상화 왜 아직도 못했나”

-

10

李 “설탕부담금, 어려운 문제일수록 토론해야”

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0