공유하기

“무심코 열지 마세요…올해 악성 이메일 공격 갑절 증가 전망”

- 뉴시스

글자크기 설정

EQST 하반기 미디어 간담회 판교 본사서 개최

"아파트 전세대 키 넘겨주는 꼴…AD 공격 주의要"

#해외 지사에서 근무하는 A 과장은 본사 정보보호팀으로부터 전화를 받았다. 한국 본사가 사이버 공격을 당해 회사 기밀 정보가 유출됐다는 연락이었다. 얼마 전 A 과장이 ‘견적서 보냅니다’라는 제목의 메일을 무심코 열어 본 것이 화근이었다.

SK인포섹은 지난 17일 경기도 성남시 판교 본사에서 하반기 이큐스트(EQST) 미디어 간담회를 열고, 사이버 공격의 위험성 문제에 대해 이같이 사례를 들어 발표했다. EQST(Experts, Qualified Security Team)는 지능형 디지털 위협에 대응하기 위해 SK인포섹 내에 꾸려진 100여명의 보안 전문가 팀이다.

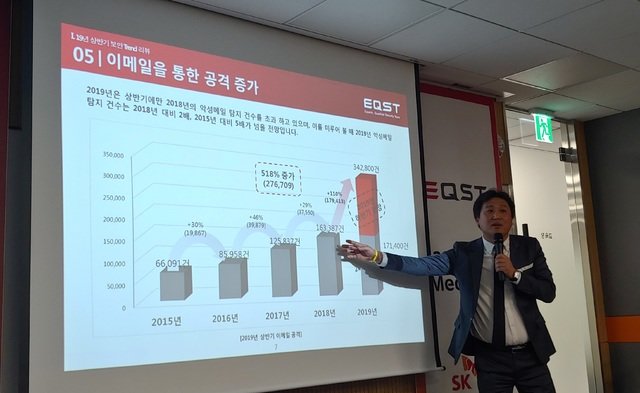

EQST의 조사 결과에 따르면 올 상반기 해킹 발생 건수는 총 25만건으로 지난해 동기 대비 2.27배 급증했다.

이메일 공격은 주로 ‘견적서’, ‘대금청구서’, ‘계약서’, ‘입고관리대장’, ‘반출신고서’, ‘채용의뢰’ 등의 제목으로 수신자의 이메일 확인을 유도했다.

김성동 SK인포섹 EQST 침해사고대응팀장은 “올해 탐지된 악성 메일 건수가 17만1400건으로, 이는 작년 한 해 동안 탐지한 16만3387건을 상회한다”며 “남은 하반기까지 고려한 악성 메일 공격이 올해는 전년보다 2배 이상 확대될 것”이라고 내다봤다.

또 이메일을 경로로 기업 시스템에 침투한 이후에는 기존에는 랜섬웨어에 감염시키거나, 채굴성 악성코드를 심는 경우가 많았으나 올해 들어서는 피해를 확산시키기 위해 액티브 디텍터리(AD: Active Directory) 서버를 장악하는 시도가 많아지고 있다고 전했다.

김성동 팀장은 “최초 이메일로 침투해 AD 서버를 장악하고, 윈도 SMB 기능을 통해 여러 시스템으로 악성파일을 전파하는 행위가 공식처럼 이뤄지고 있다”며 “AD 서버가 장악되는 것은 마치 도둑에게 아파트 전 세대의 출입문 키를 통째로 넘겨주는 것과 같다”라고 말했다.

그러면서 EQST가 실제 침해사고 조사를 맡았던 해킹공격 사례 일명 ‘CHAD’를 들었다. CHAD는 공격자가 사용한 비밀번호 ‘chapchap’의 앞 두 글자와 AD를 합한 단어다. 작년에 처음 발견된 CHAD 공격은 이메일 침투, AD 서버 장악, SMB 전파 등 대규모 공격을 하는 공통점이 있으며, 올해 초까지 기업 4곳이 연달아 피해를 보았다.

김성동 팀장은 “무심코 열어본 이메일이 회사에 큰 피해를 줄 수 있다”며 “이메일 공격을 효과적으로 차단할 수 있는 ‘전용 솔루션’을 도입할 필요가 있다”라고 조언했다. 아울러 “회사 임직원들이 이메일 공격에 대한 경각심을 가질 수 있도록 지속적인 모의 훈련이 병행돼야 한다”라고 강조했다.

【서울=뉴시스】

트렌드뉴스

-

1

“설거지해도 그대로”…냄비 ‘무지개 얼룩’ 5분 해결법 [알쓸톡]

-

2

“살려주세요, 여기있어요” 5m 아래 배수로서 들린 목소리

-

3

건강 유지에 필요한 최소한의 운동량? “하루 10분이면 충분”

-

4

美, 75개국 이민 비자 발급 중단…한국은 제외

-

5

푸틴 “러, 한국과 관계 회복 기대”…외교 재정비 시사

-

6

“고장난 승마기가 30만원?”…전현무 기부 바자회 시끌

-

7

아시안컵 8강전 가시밭길…한국 U-23 대표팀, 우승 후보 호주와 격돌

-

8

4대 짜장-40년 순대… 세월이 맛이 됐다

-

9

“성추행-나치경례 일상이었다”…여군 폭로에 독일 정예부대 발칵

-

10

“트럼프 아들·덴마크 공주 결혼시키자”…그린란드 갈등 해법? 와글

-

1

장동혁, 단식 돌입…“與, 공천헌금·통일교 특검 수용하라”

-

2

정부 “통합특별시에 4년간 20조 지원…서울시 준하는 지위”

-

3

野 중진까지 “한동훈 제명 재고”에… 장동혁, 징계 10일 미뤄

-

4

李대통령이 日서 신은 운동화는 75만원짜리…“수행비서 신발 빌려”

-

5

[단독]‘부정청약 의혹’ 이혜훈, 국토부 조사 끝나자마자 장남 분가

-

6

① 당권교체 따른 복권 ② 무소속 출마 ③ 신당, 韓 선택은…

-

7

‘정년 65세 연장’과 맞바꾼 버스파업 철회…혈세로 비용 메워야

-

8

정청래 “약은 약사에게, 수사는 경찰에게”…수사-기소 완전분리 의지 밝혀

-

9

국힘 “이혜훈, 아들들 증여-병역 자료 제출 거부…청문회 무의미”

-

10

李 “중국발 미세먼지 걱정 안 해” 11일만에…‘관심’ 위기경보 발령

트렌드뉴스

-

1

“설거지해도 그대로”…냄비 ‘무지개 얼룩’ 5분 해결법 [알쓸톡]

-

2

“살려주세요, 여기있어요” 5m 아래 배수로서 들린 목소리

-

3

건강 유지에 필요한 최소한의 운동량? “하루 10분이면 충분”

-

4

美, 75개국 이민 비자 발급 중단…한국은 제외

-

5

푸틴 “러, 한국과 관계 회복 기대”…외교 재정비 시사

-

6

“고장난 승마기가 30만원?”…전현무 기부 바자회 시끌

-

7

아시안컵 8강전 가시밭길…한국 U-23 대표팀, 우승 후보 호주와 격돌

-

8

4대 짜장-40년 순대… 세월이 맛이 됐다

-

9

“성추행-나치경례 일상이었다”…여군 폭로에 독일 정예부대 발칵

-

10

“트럼프 아들·덴마크 공주 결혼시키자”…그린란드 갈등 해법? 와글

-

1

장동혁, 단식 돌입…“與, 공천헌금·통일교 특검 수용하라”

-

2

정부 “통합특별시에 4년간 20조 지원…서울시 준하는 지위”

-

3

野 중진까지 “한동훈 제명 재고”에… 장동혁, 징계 10일 미뤄

-

4

李대통령이 日서 신은 운동화는 75만원짜리…“수행비서 신발 빌려”

-

5

[단독]‘부정청약 의혹’ 이혜훈, 국토부 조사 끝나자마자 장남 분가

-

6

① 당권교체 따른 복권 ② 무소속 출마 ③ 신당, 韓 선택은…

-

7

‘정년 65세 연장’과 맞바꾼 버스파업 철회…혈세로 비용 메워야

-

8

정청래 “약은 약사에게, 수사는 경찰에게”…수사-기소 완전분리 의지 밝혀

-

9

국힘 “이혜훈, 아들들 증여-병역 자료 제출 거부…청문회 무의미”

-

10

李 “중국발 미세먼지 걱정 안 해” 11일만에…‘관심’ 위기경보 발령

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0