[단독]SK하이닉스-LG전자 해킹… 기밀 대거 유출

- 동아일보

공유하기

글자크기 설정

해커단체, 美법인 랜섬웨어 공격

반도체 전략 회의 등 자료 빼가

하이닉스-LG “보안대책 마련”

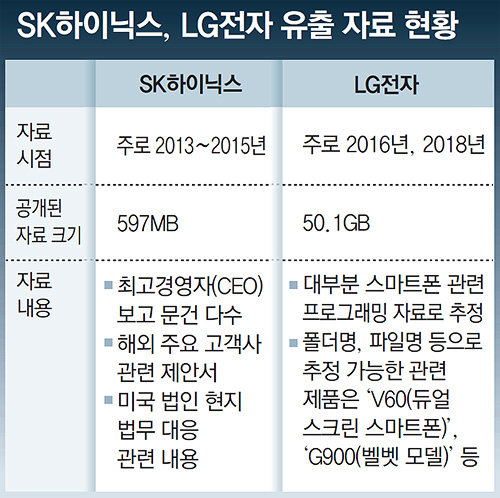

SK하이닉스와 LG전자가 한 해커단체의 랜섬웨어 공격을 받아 내부 기밀 자료가 대량으로 유출된 사실이 9일 확인됐다. 해킹된 파일 상당수가 고객사 거래 정보 등 기밀 자료를 포함하고 있어 추가 피해가 우려되는 상황이다.

9일 보안업계 등에 따르면 SK하이닉스, LG전자는 최근 ‘메이즈(maze)’라는 해커단체의 랜섬웨어 공격을 받았다. 두 기업 모두 미국법인이 공격을 받았고, 일부 직원의 경우 업무 관련 서류뿐 아니라 개인 사진, 여권 사본 등을 포함해 컴퓨터 하드에 저장된 파일이 통째로 유출된 것으로 드러났다. SK하이닉스가 해킹 당한 문서 중에는 글로벌 주요 고객사들과의 메모리반도체 가격 협상 메일과 내부 전략 회의 내용도 포함돼 있다.

메이즈 측은 해킹에 성공한 파일 중 일부를 누구나 볼 수 있도록 특정 사이트에 공개한 상태다. 지금까지 랜섬웨어 해킹은 컴퓨터에 저장된 파일을 사용할 수 없도록 암호화한 뒤 돈을 받고 이를 풀어주는(복호화) 방식이 일반적이었다. 하지만 이들은 단계적 파일 공개를 통해 기업을 협박한 뒤 ‘몸값’을 요구하는 방식을 택한 것으로 알려졌다.

SK하이닉스와 LG전자 측은 “일부 해킹 공격을 받은 것은 사실이지만 시스템 복구 조치를 취했으며 보안 대책을 마련한 상태”라고 밝혔다. 해킹단체 메이즈가 요구한 해킹 파일의 ‘몸값’ 규모나 이 기업들이 실제 돈을 지불했는지는 알려지지 않았다.

▼ 고객사와 민감한 내용 많아… 피해 확산 우려 ▼

SK하이닉스-LG전자 기밀 대거유출

SK하이닉스와 LG전자가 글로벌 해커단체 메이즈(maze)로부터 랜섬웨어 공격을 당한 시기는 올해 5∼8월경으로 추정된다. 메이즈 측은 자신들이 개설한 ‘메이즈뉴스’라는 사이트에 해킹한 파일의 일부를 단계적으로 공개하고 있다. 피해 기업의 내부 문건을 경쟁사를 포함한 누구라도 볼 수 있도록 해놓은 뒤 해킹 파일의 ‘몸값’을 요구하고 있는 것이다.

9일 보안업계에 따르면 메이즈 측은 자신들의 사이트에 약 0.5GB(기가바이트) 용량의 SK하이닉스 파일을 공개한 뒤 “우리가 해킹한 전체 파일의 ‘0.1%’에 불과하다”라고 주장했다. 이 주장이 사실이라면 해킹된 SK하이닉스 내부 문건은 500GB에 달한다.

보안업계 관계자는 “메이즈 측은 앞서 해킹했던 LG전자도 처음엔 5%(약 2GB)를 미리 공개했고, 한 달 뒤 전체 파일을 공개했다. 이를 보면 메이즈가 SK하이닉스에 대해 더 많은 기밀 파일을 갖고 있다는 주장은 사실일 가능성이 높다”고 했다. “이미 공개된 파일만으로도 SK하이닉스 핵심 고객사와 주고받은 반도체 가격 협상 제안서 및 문서 등 민감한 내용이 많아 더 큰 피해가 우려되는 상황”이라고 덧붙였다.

동아일보가 공개된 SK하이닉스 해킹 파일을 분석한 결과 대부분 2013∼2015년에 작성된 파일이었다. ‘문서보호장치’로 불리는 디지털저작권 보호장치(DRM)가 설정된 파일도 많았지만 ‘A사와 메모리반도체 협상 메일’이나 ‘B사에 판매하는 DDR4(D램) 로드맵’, 직원들의 비자 및 여권 사본 등은 고스란히 공개됐다. 또 SK하이닉스 글로벌세일즈마케팅(GSM) 부서의 2014년도 워크숍 프레젠테이션(PPT) 자료 등도 노출됐다.

특히 SK하이닉스 미주법인 직원 중 한 명의 이름으로 된 ‘데스크탑’이라는 폴더에는 최고경영자(CEO) 미팅, 본사회의, 수익성점검회의, 업무보고 등으로 구성된 총 58개의 폴더 및 파일 목록이 고스란히 들어 있었다. 사실상 특정 개인 컴퓨터의 하드웨어가 통째로 해킹 당한 것으로 보인다.

랜섬웨어 공격은 해커가 피해자 컴퓨터에 저장된 파일을 암호화한 뒤 돈을 받으면 암호를 풀어주고 못 받으면 삭제해 버리는 것이 일반적이다. 하지만 메이즈는 피해 회사가 돈을 내지 않으면 해킹한 정보를 공개하는 방식을 택했다. LG전자뿐 아니라 올해 3월과 6월 다른 글로벌 기업을 해킹했을 때도 같은 방법을 썼다. SK하이닉스처럼 다수의 고객사를 갖고 있는 기업은 거래의 신뢰도에 미칠 영향을 고려해 협박에 더 취약할 수밖에 없다는 점을 악용한 것이다.

SK하이닉스 측은 “미국 법인 서버가 해킹됐지만 현재 시스템 복구 및 방역 조치를 완료한 상태”라며 “취할 수 있는 모든 대응 방법을 검토해 최적의 방안으로 대응하고, 기밀정보 관리를 위한 강화된 조치를 마련할 것”이라고 밝혔다.

보안 전문가들은 최근 재택근무 등 개인 컴퓨터를 통한 업무가 늘어난 만큼 랜섬웨어 공격에 특히 주의해야 한다고 지적한다. 이상진 고려대 정보보호대학원장은 “언택트(비대면) 시대를 맞아 개인, 기업을 대상으로 한 랜섬웨어 공격이 늘고 있고, 그 침투 방식이 매우 교묘해져 개인이 막아내긴 쉽지 않다”라며 “기업은 보안 담당자에게 ‘관리자 권한’을 부여하고, 주요 파일들은 정기적으로 백업해 평소 피해를 최소화하려는 노력을 해야 한다”고 말했다.

서동일 dong@donga.com·홍석호·곽도영 기자

트렌드뉴스

-

1

‘노인 냄새’ 씻으면 없어질까?…“목욕보다 식단이 더 중요”[노화설계]

-

2

‘연대생’ 졸리 아들, 이름서 아빠 성 ‘피트’ 뺐다

-

3

태안 펜션 욕조서 남녀 2명 숨진채 발견…“밀폐 공간에 불판”

-

4

박영재 대법관, 법원행정처장직 사의…사법개혁 반발 고조

-

5

[속보]李, 분당 아파트 시세보다 싸게 내놨다…“부동산 정상화 의지”

-

6

오늘 6시 이준석·전한길 토론…全측 “5시간 전에 경찰 출석해야”

-

7

[단독]“신천지 이만희 ‘尹은 고마운 사람, 대통령 밀어줘야’ 발언”

-

8

반포대교서 추락한 포르쉐, 車엔 프로포폴 빈병-주사기

-

9

경찰 출석 전한길 “이준석과 토론, 수갑 차고라도 나갈 것”

-

10

현직 검사, 전 연인 신체 몰래 촬영 의혹…경찰 수사 착수

-

1

‘똘똘한 한채’ 겨냥한 李…“투기용 1주택자, 매각이 낫게 만들것”

-

2

尹 계엄 직후보다 낮은 국힘 지지율… 중도층서 9%로 역대 최저

-

3

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

4

국힘서 멀어진 PK…민주 42% 국힘 25%, 지지율 격차 역대 최대

-

5

“정원오, 쓰레기 처리업체 후원 받고 357억 수의계약”

-

6

박영재 대법관, 법원행정처장직 사의…사법개혁 반발 고조

-

7

[사설]계엄 때보다 낮은 지지율 17%… 국힘의 존재 이유를 묻는 민심

-

8

‘17% 쇼크’ 국힘, TK도 등돌려 與와 동률…“바닥 뚫고 지하로 간 느낌”

-

9

국힘 지지율 10%대 추락…TK서도 동률, 全연령대 민주 우위

-

10

오늘 6시 이준석·전한길 토론…全측 “5시간 전에 경찰 출석해야”

트렌드뉴스

-

1

‘노인 냄새’ 씻으면 없어질까?…“목욕보다 식단이 더 중요”[노화설계]

-

2

‘연대생’ 졸리 아들, 이름서 아빠 성 ‘피트’ 뺐다

-

3

태안 펜션 욕조서 남녀 2명 숨진채 발견…“밀폐 공간에 불판”

-

4

박영재 대법관, 법원행정처장직 사의…사법개혁 반발 고조

-

5

[속보]李, 분당 아파트 시세보다 싸게 내놨다…“부동산 정상화 의지”

-

6

오늘 6시 이준석·전한길 토론…全측 “5시간 전에 경찰 출석해야”

-

7

[단독]“신천지 이만희 ‘尹은 고마운 사람, 대통령 밀어줘야’ 발언”

-

8

반포대교서 추락한 포르쉐, 車엔 프로포폴 빈병-주사기

-

9

경찰 출석 전한길 “이준석과 토론, 수갑 차고라도 나갈 것”

-

10

현직 검사, 전 연인 신체 몰래 촬영 의혹…경찰 수사 착수

-

1

‘똘똘한 한채’ 겨냥한 李…“투기용 1주택자, 매각이 낫게 만들것”

-

2

尹 계엄 직후보다 낮은 국힘 지지율… 중도층서 9%로 역대 최저

-

3

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

4

국힘서 멀어진 PK…민주 42% 국힘 25%, 지지율 격차 역대 최대

-

5

“정원오, 쓰레기 처리업체 후원 받고 357억 수의계약”

-

6

박영재 대법관, 법원행정처장직 사의…사법개혁 반발 고조

-

7

[사설]계엄 때보다 낮은 지지율 17%… 국힘의 존재 이유를 묻는 민심

-

8

‘17% 쇼크’ 국힘, TK도 등돌려 與와 동률…“바닥 뚫고 지하로 간 느낌”

-

9

국힘 지지율 10%대 추락…TK서도 동률, 全연령대 민주 우위

-

10

오늘 6시 이준석·전한길 토론…全측 “5시간 전에 경찰 출석해야”

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0