[단독]네이버 ID 도용… 추적 피하려 IP 수차례 우회

- 동아일보

-

입력 2014년 12월 22일 03시 00분

공유하기

글자크기 설정

[원전 해킹 파장]

합수단, 유출경로 본격 수사

유출자료 배포-협박글 트위터, 해외주소 사용… 추적 시간 걸릴듯

검찰은 21일 원자력발전소 설계도 등 한국수력원자력 내부 자료를 빼돌린 해커가 추적을 피하기 위해 네이버 ID를 도용하고 인터넷주소(IP주소)를 우회하는 등 치밀하게 범행을 준비한 정황을 파악하고 해커의 신원과 위치를 추적하고 있다.

개인정보범죄 정부합동수사단(단장 이정수 서울중앙지검 첨단범죄수사2부장)은 자칭 ‘원전반대그룹’이 15일 유출 자료를 블로그에 게재하는 데 사용한 네이버 ID의 가입자 정보를 토대로 21일 가입자의 대구 주소지 등에 수사관들을 보내 PC와 서버를 수색했지만 ID가 도용된 것으로 조사됐다. 합수단은 해커가 가상사설망(VPN) 등을 이용해 IP주소를 여러 차례 우회하는 방식으로 접속 위치도 숨겼을 가능성이 높다고 보고 우회에 활용된 IP주소를 고구마줄기 캐듯 따라가며 해킹 공격의 근원지를 좁혀갈 계획이다.

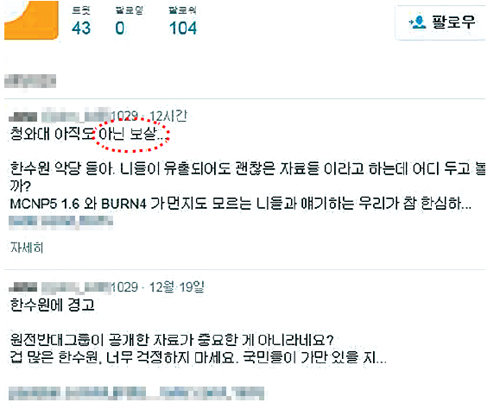

합수단은 해커와 한패로 보이는 인물이 유출 자료를 배포하고 협박 글을 트위터에 올린 경로도 확인하고 있지만 해당 트위터 계정은 해외 e메일 주소로 만들어진 것이라 추적에는 시간이 다소 소요될 것으로 보인다. 해커가 해외 서버를 경유하는 등 이중삼중으로 우회 전략을 썼다면 추적에 더 오랜 시간이 걸릴 가능성도 있다.

좀비PC를 이용한 해킹은 지난해 ‘3·20 방송사 및 금융기관 디도스(DDoS·분산서비스 거부) 공격’ 당시 북한 정찰총국이 사용했던 수법이다. 다만 이번 한수원 해킹 공격에 북한이 개입했는지는 아직 확인되지 않은 것으로 전해졌다. 합수단 관계자는 “사안의 중대성을 고려해 범인 검거 시점을 앞당기기 위해 최선을 다하고 있다”고 말했다.

조건희 becom@donga.com·장관석 기자

트렌드뉴스

-

1

“내가 불륜 피해자”…아내 외도 계기로 사설탐정 된 개그맨

-

2

이해찬, 베트남서 심정지-수술…李대통령, 조정식 특보 급파

-

3

코팅지로 만든 가짜 장애인 주차표지…딱 걸린 차주 결국

-

4

‘이재용 장남’ 이지호 소위, 해외파병 간다…태국 ‘코브라골드’ 파견

-

5

野 “25평서 5명 어떻게 살았나”…이혜훈 “잠만 잤다”

-

6

“아파트 포기할 용의 있나 없나”에…이혜훈 “네” “네” “네”

-

7

“장동혁 의식 혼미, 심정지 가능성”…단식 8일째 구급차 대기

-

8

與초선 28명도 “대통령 팔지 말고 독단적 합당 중단하라”

-

9

‘꿈’ 같던 연골 재생, 현실로? 스탠포드대, 관절염 치료 새 돌파구

-

10

北에 무인기 날린 대학원생, 정보사 ‘공작 협조자’였다

-

1

이혜훈 “장남 결혼직후 관계 깨져 함께 살아…이후 다시 좋아져”

-

2

수도권급 간-담도-췌장 수술 역량으로 지방 의료 살린다

-

3

[단독]이혜훈 “장남 다자녀 전형 입학” 허위 논란

-

4

민주, 조국당 3∼7% 지지율 흡수해 서울-부산-충청 싹쓸이 노려

-

5

“아파트 포기할 용의 있나 없나”에…이혜훈 “네” “네” “네”

-

6

“육해공사 통합, 국군사관대학교 신설” 국방부에 권고

-

7

與최고위원 3명 “민주당, 정청래 사당 아냐…합당 제안 사과하라”

-

8

[단독]年수출 처음 일본 제치나…현 환율로 韓 135억 달러 많아

-

9

이해찬, 베트남서 심정지-수술…李대통령, 조정식 특보 급파

-

10

李 “코스피 올라 국민연금 250조원 늘어…고갈 걱정 안해도 돼”

트렌드뉴스

-

1

“내가 불륜 피해자”…아내 외도 계기로 사설탐정 된 개그맨

-

2

이해찬, 베트남서 심정지-수술…李대통령, 조정식 특보 급파

-

3

코팅지로 만든 가짜 장애인 주차표지…딱 걸린 차주 결국

-

4

‘이재용 장남’ 이지호 소위, 해외파병 간다…태국 ‘코브라골드’ 파견

-

5

野 “25평서 5명 어떻게 살았나”…이혜훈 “잠만 잤다”

-

6

“아파트 포기할 용의 있나 없나”에…이혜훈 “네” “네” “네”

-

7

“장동혁 의식 혼미, 심정지 가능성”…단식 8일째 구급차 대기

-

8

與초선 28명도 “대통령 팔지 말고 독단적 합당 중단하라”

-

9

‘꿈’ 같던 연골 재생, 현실로? 스탠포드대, 관절염 치료 새 돌파구

-

10

北에 무인기 날린 대학원생, 정보사 ‘공작 협조자’였다

-

1

이혜훈 “장남 결혼직후 관계 깨져 함께 살아…이후 다시 좋아져”

-

2

수도권급 간-담도-췌장 수술 역량으로 지방 의료 살린다

-

3

[단독]이혜훈 “장남 다자녀 전형 입학” 허위 논란

-

4

민주, 조국당 3∼7% 지지율 흡수해 서울-부산-충청 싹쓸이 노려

-

5

“아파트 포기할 용의 있나 없나”에…이혜훈 “네” “네” “네”

-

6

“육해공사 통합, 국군사관대학교 신설” 국방부에 권고

-

7

與최고위원 3명 “민주당, 정청래 사당 아냐…합당 제안 사과하라”

-

8

[단독]年수출 처음 일본 제치나…현 환율로 韓 135억 달러 많아

-

9

이해찬, 베트남서 심정지-수술…李대통령, 조정식 특보 급파

-

10

李 “코스피 올라 국민연금 250조원 늘어…고갈 걱정 안해도 돼”

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

![[단독]“한수원 공격 원전해킹, 北조직 ‘킴수키’ 소행 가능성”](https://dimg.donga.com/a/180/101/95/2/wps/NEWS/IMAGE/2015/01/24/69255080.1.jpg)

댓글 0