베트남은행 해커들, KB국민은행 외환거래 공격도 노려

- 동아일보

-

입력 2016년 5월 19일 03시 00분

공유하기

글자크기 설정

“소니해킹 방식 유사… 北정찰총국 개입”

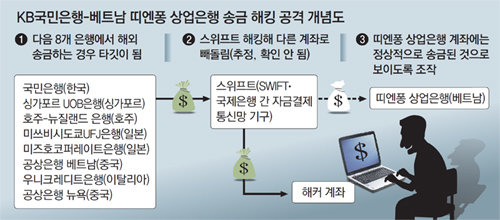

지난해 12월 발생한 베트남 띠엔퐁 상업은행 해킹 공격에 사용된 악성코드에 KB국민은행의 금융기록을 조작할 수 있는 알고리즘(프로그램 규칙)이 포함된 것으로 확인됐다.

국내 사이버전 연구그룹 이슈메이커스랩은 18일 “띠엔퐁 상업은행을 공격한 악성코드를 입수해 분석한 결과 국민은행을 통해 송금이 이뤄질 경우 마음대로 수신 잔액을 조작할 수 있도록 설계된 것을 발견했다”고 밝혔다. 또 “국민은행을 비롯해 일본 미쓰비시도쿄UFJ은행, 싱가포르 UOB은행, 중국 공상은행, 이탈리아 우니크레디트 등 7개국 8개 은행이 금융기록 조작 대상인 것으로 파악됐다”고 덧붙였다.

이에 따라 국제 은행 간 자금결제 통신망 기구인 ‘스위프트(SWIFT)’는 전 세계 1만1000여 회원 금융회사와 중앙은행, 기업들에 자금 지불, 이체 등 온라인 뱅킹 관련 긴급 점검을 실시할 것을 촉구했다.

○ 해외 송금 과정에 악성코드

해당 악성코드는 국민은행 코드번호가 담긴 외환 거래가 이뤄질 경우 자동으로 기록을 남기는 방식으로 조작이 가능하도록 설계됐다.

다만 띠엔퐁 상업은행 해킹 공격에서는 중간 단계인 스위프트 해킹이 있었는지는 아직 확인되지 않았다. 올해 2월 유사 해커 그룹이 방글라데시 중앙은행을 공격했을 때는 실제로 스위프트 해킹도 이뤄져 총 8100만 달러(약 958억 원)를 빼돌렸다. 해커들은 방글라데시 중앙은행 서버에 알 수 없는 경로로 특별히 제작한 악성코드를 침투시켜 몇 주 동안이나 원격 감시한 끝에 범행을 저지른 것으로 확인됐다.

○ 북한 정찰총국이 관여했을 가능성

현재 조사가 진행 중인 방글라데시 중앙은행 해킹 사건에도 북한 관여 가능성이 제기된다. 방글라데시 중앙은행 사건의 디지털 감식을 맡고 있는 보안업체 파이어아이 관계자는 “해커 그룹 셋이 관여돼 있는 단서를 잡았다”며 “이 가운데 둘은 파키스탄과 북한 조직으로 확인됐다”고 말했다.

사이먼 최 이슈메이커스랩 대표는 “띠엔퐁 상업은행 공격은 지난해 12월 이뤄졌지만 해킹 사실이 파악된 것은 방글라데시 중앙은행 해킹 사실이 알려진 올해 2월 이후”라며 “이사이 해당 은행을 이용한 개인 및 기업 간 금융거래에서 잔액 조작이 일어났을 가능성이 매우 크다”고 지적했다. 이에 대해 국민은행 관계자는 “SWIFT망 단말에 대한 정밀 검사결과 이상이 없었다”며 “해당 은행과의 SWIFT 거래내역을 분석했으나 이상 거래는 나타나지 않았다”고 밝혔다.

곽도영 now@donga.com·서동일 기자

트렌드뉴스

-

1

법왜곡죄 반대표 與곽상언 “경찰, 판검사-대법-헌재 위의 기관될 것”

-

2

이부진, 아들 서울대 입학식 참석…홍라희와 함박웃음

-

3

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

4

‘17% 쇼크’ 국힘, TK도 등돌려 與와 동률…“바닥 뚫고 지하로 간 느낌”

-

5

“야 임마” “與, 또 뒤통수”…국힘 몫 방미통위 추천안 부결 충돌

-

6

“강아지 뒤 배경 지워줘”에…5초만에 깔끔 사진 변신

-

7

KAIST 총장 선임 또 불발… 과반 득표자 없어

-

8

“남편 암 눈치챘던 애견, 이번엔 내 가슴 쿡쿡…유방암 발견”

-

9

125억 테이블에 쫙…“센 만큼 가져가라” 통큰 성과급 쏜 中회사

-

10

헬리오시티 3억·잠실 8억 ‘뚝’… 강남권, 양도세 중과 앞두고 호가 급락

-

1

국힘 지지율 10%대 추락…TK서도 동률, 全연령대 민주 우위

-

2

김정은 “한국 유화적 태도는 기만극…동족서 영원히 배제”

-

3

한미동맹 잇단 엇박자… 야외 기동훈련도 공개 이견

-

4

李 “北, 南에 매우 적대적 언사…오랜 감정 일순간에 없앨순 없어”

-

5

李 “저도 꽤 큰 개미였다…정치 그만두면 주식시장 복귀”

-

6

[송평인 칼럼]‘빙그레 엄벌’ 판사와 ‘울먹이는 앵그리버드’ 판사

-

7

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

8

‘판검사 최대 징역 10년’ 법왜곡죄 與주도 본회의 통과

-

9

국힘 중진들 장동혁에 쓴소리…윤상현 “속죄 세리머니 필요”

-

10

李 “인천공항서 지방공항 가려면 ‘김포’ 거쳐야…시간 너무 걸려”

트렌드뉴스

-

1

법왜곡죄 반대표 與곽상언 “경찰, 판검사-대법-헌재 위의 기관될 것”

-

2

이부진, 아들 서울대 입학식 참석…홍라희와 함박웃음

-

3

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

4

‘17% 쇼크’ 국힘, TK도 등돌려 與와 동률…“바닥 뚫고 지하로 간 느낌”

-

5

“야 임마” “與, 또 뒤통수”…국힘 몫 방미통위 추천안 부결 충돌

-

6

“강아지 뒤 배경 지워줘”에…5초만에 깔끔 사진 변신

-

7

KAIST 총장 선임 또 불발… 과반 득표자 없어

-

8

“남편 암 눈치챘던 애견, 이번엔 내 가슴 쿡쿡…유방암 발견”

-

9

125억 테이블에 쫙…“센 만큼 가져가라” 통큰 성과급 쏜 中회사

-

10

헬리오시티 3억·잠실 8억 ‘뚝’… 강남권, 양도세 중과 앞두고 호가 급락

-

1

국힘 지지율 10%대 추락…TK서도 동률, 全연령대 민주 우위

-

2

김정은 “한국 유화적 태도는 기만극…동족서 영원히 배제”

-

3

한미동맹 잇단 엇박자… 야외 기동훈련도 공개 이견

-

4

李 “北, 南에 매우 적대적 언사…오랜 감정 일순간에 없앨순 없어”

-

5

李 “저도 꽤 큰 개미였다…정치 그만두면 주식시장 복귀”

-

6

[송평인 칼럼]‘빙그레 엄벌’ 판사와 ‘울먹이는 앵그리버드’ 판사

-

7

한동훈 “백의종군 하라? 그분들, 尹이 보수 망칠때 뭐했나”

-

8

‘판검사 최대 징역 10년’ 법왜곡죄 與주도 본회의 통과

-

9

국힘 중진들 장동혁에 쓴소리…윤상현 “속죄 세리머니 필요”

-

10

李 “인천공항서 지방공항 가려면 ‘김포’ 거쳐야…시간 너무 걸려”

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0