공유하기

입금 완료땐 화면에 가짜 계좌 떠… 보안카드-OTP 입력도 무용지물

- 동아일보

-

입력 2014년 1월 24일 03시 00분

글자크기 설정

농협-신한銀 신종 메모리 해킹

은행측, 피해 19일전 ‘이상’ 감지… 보안 강화했지만 해커가 ‘한수 위’

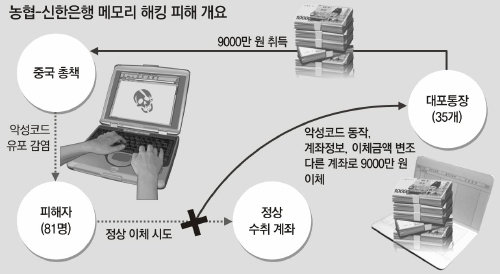

인터넷뱅킹의 수취계좌 정보와 이체 금액을 직접 변조하는 신종 수법으로 돈을 빼돌린 최모 씨(31·중국동포) 일당은 인터넷뱅킹에 ‘예비거래’와 ‘본거래’의 두 단계가 있는 점을 노렸다.

예비거래는 예금주가 인출할 자신의 통장을 선택하고 통장 비밀번호를 입력한 뒤 보낼 계좌 번호, 송금액을 입력하면 해당 계좌 번호와 예금주 명, 송금액이 화면에 뜨는 단계다. 송금액이나 계좌번호를 잘못 입력해 이 단계에서 이체를 취소하면 실제 이체는 되지 않는다.

피해자가 인터넷뱅킹을 시작하면 미리 악성코드에 감염된 컴퓨터는 예비거래 단계에서 피해자 모르게 은행에 이체 정보를 한 번 더 보냈다. 입금 받을 계좌를 자신들이 갖고 있는 ‘대포통장’으로 바꾸고, 송금액도 120만∼297만 원으로 바꿨다. 한 번에 300만 원을 넘기지 않은 것은 최근 은행의 보안 강화로 송금액이 300만 원을 넘을 때에는 휴대전화 문자메시지 등을 통한 추가 본인 인증을 요구하는 경우가 많기 때문이다.

입금 결과를 표시해 주는 최종 화면에는 일당의 대포통장 계좌번호와 대포통장주 명이 표시됐지만 일부 피해자들은 이를 눈여겨보지 않았다. 눈치 챈 피해자들은 바로 신고했지만, 일당은 이미 대포통장에서 돈을 인출해 총책 최 씨에게 송금한 뒤였다.

은행 측이 이 같은 ‘이상 거래’를 감지한 것은 실제 피해 발생이 시작된 지난해 9월 27일보다 19일 빠른 8일이었다. 최 씨가 만든 악성코드가 실제로 작동하는지 김모 씨(26·중국동포) 등 일당이 실험해 보는 과정에서 포착된 것. 이 때문에 은행 측이 메모리 해킹에 대응할 만한 시간이 충분히 있었는데도 이를 막지 못했다는 지적이 나온다.

범행 기간인 9월 초부터 10월 14일 사이에 은행 측이 악성코드를 막기 위해 보안 프로그램을 업그레이드하면 최 씨가 이를 뚫는 새로운 악성코드를 개발하는 일이 반복됐던 것으로 경찰은 보고 있다. 이 과정에서 최 씨가 범행에 쓰려고 개발한 악성코드 변종만 수십 종에 이른다. 일당의 악성코드가 왜 농협과 신한은행을 노렸는지, 피해자의 컴퓨터가 어떻게 감염됐는지는 알려지지 않았다. 경찰은 “은행마다 보안 프로그램이 달라 악성코드가 모든 은행 홈페이지에서 작동하지는 않는다”고 말했다.

은행들은 피해자 81명 중 대부분에게 피해금액 전액을 지급한 것으로 알려졌다. 은행의 진짜 인터넷 홈페이지에서 정상적인 계좌 이체 거래 중 피해가 발생해 고객의 과실이 없었기 때문이다.

조종엽 기자 jjj@donga.com

트렌드뉴스

-

1

‘사우디 방산 전시회’ 향하던 공군기, 엔진 이상에 日 비상착륙

-

2

트럼프 “내가 너무 친절했다…관세 훨씬 더 높일수 있다” 으름장

-

3

“강성보수 장동혁, 지선전 극적 변화 어려워”… 재신임 투표론 나와

-

4

“폭설 속 96시간” 히말라야서 숨진 주인 지킨 핏불

-

5

“뱀이다” 강남 지하철 화장실서 화들짝…멸종위기 ‘볼파이톤’

-

6

李 “한국인 건들면 패가망신, 빈말 같나”…캄보디아어로도 경고

-

7

AG 동메달 딴 럭비선수 윤태일, 장기기증으로 4명에 새 삶

-

8

세결집 나서는 韓, 6월 무소속 출마 거론

-

9

[동아광장/박용]이혜훈 가족의 엇나간 ‘대한민국 사용설명서’

-

10

日 소니마저 삼킨 中 TCL, 이젠 韓 프리미엄 시장 ‘정조준’

-

1

장동혁, 강성 지지층 결집 선택… 오세훈도 나서 “張 물러나라”

-

2

[사설]장동혁, 한동훈 제명… 공멸 아니면 자멸의 길

-

3

“장동혁 재신임 물어야” “모든게 張 책임이냐”…내전 격화

-

4

李 “한국인 건들면 패가망신, 빈말 같나”…캄보디아어로도 경고

-

5

트럼프 “내가 너무 친절했다…관세 훨씬 더 높일수 있다” 으름장

-

6

李, ‘로봇 반대’ 현대차 노조 향해 “거대한 수레 피할 수 없어”

-

7

세결집 나서는 韓, 6월 무소속 출마 거론

-

8

부동산 정책 “잘못한다” 40%, “잘한다” 26%…李지지율 60%

-

9

지선앞 ‘자폭 제명’… 한동훈 끝내 쳐냈다

-

10

정청래, 장동혁에 “살이 좀 빠졌네요”…이해찬 빈소서 악수

트렌드뉴스

-

1

‘사우디 방산 전시회’ 향하던 공군기, 엔진 이상에 日 비상착륙

-

2

트럼프 “내가 너무 친절했다…관세 훨씬 더 높일수 있다” 으름장

-

3

“강성보수 장동혁, 지선전 극적 변화 어려워”… 재신임 투표론 나와

-

4

“폭설 속 96시간” 히말라야서 숨진 주인 지킨 핏불

-

5

“뱀이다” 강남 지하철 화장실서 화들짝…멸종위기 ‘볼파이톤’

-

6

李 “한국인 건들면 패가망신, 빈말 같나”…캄보디아어로도 경고

-

7

AG 동메달 딴 럭비선수 윤태일, 장기기증으로 4명에 새 삶

-

8

세결집 나서는 韓, 6월 무소속 출마 거론

-

9

[동아광장/박용]이혜훈 가족의 엇나간 ‘대한민국 사용설명서’

-

10

日 소니마저 삼킨 中 TCL, 이젠 韓 프리미엄 시장 ‘정조준’

-

1

장동혁, 강성 지지층 결집 선택… 오세훈도 나서 “張 물러나라”

-

2

[사설]장동혁, 한동훈 제명… 공멸 아니면 자멸의 길

-

3

“장동혁 재신임 물어야” “모든게 張 책임이냐”…내전 격화

-

4

李 “한국인 건들면 패가망신, 빈말 같나”…캄보디아어로도 경고

-

5

트럼프 “내가 너무 친절했다…관세 훨씬 더 높일수 있다” 으름장

-

6

李, ‘로봇 반대’ 현대차 노조 향해 “거대한 수레 피할 수 없어”

-

7

세결집 나서는 韓, 6월 무소속 출마 거론

-

8

부동산 정책 “잘못한다” 40%, “잘한다” 26%…李지지율 60%

-

9

지선앞 ‘자폭 제명’… 한동훈 끝내 쳐냈다

-

10

정청래, 장동혁에 “살이 좀 빠졌네요”…이해찬 빈소서 악수

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0