서울중앙지검 첨단범죄수사2부(김영대 부장검사)는 3일 수사결과 발표에서 문제의 노트북이 범행을 위해 "7개월 이상 집중 관리됐다"면서 장기간 치밀하게 준비된 새로운 형태의 사이버 테러라고 설명했다.

●악성코드 어떻게 심어졌나=검찰에 따르면 삭제명령이 실행된 노트북은 작년 9월4일 오후 11시께 S웹하드 사이트에서 악성코드에 감염돼 좀비 PC(디도스 공격을 하는 바이러스에 감염된 PC)로 변했다.

검찰은 북한 해커집단이 그 당시 S웹하드 사이트에 업데이트 프로그램으로 위장된 악성코드를 유포해 놓은 것으로 확인했다.

해커 집단은 그 무렵 확보한 좀비 PC들에서 각종 데이터를 분석하다 그중 한국 IBM 직원의 노트북을 발견, 7개월 이상 집중 관리에 들어갔다.

이들은 노트북에 필요한 악성코드를 심고 정보를 빼내려 지난 3월11일 오후 6시 경 '백도어(Backdoor)'라는 해킹 프로그램을 이 노트북에 설치했다.

파일 삭제 관련 프로그램은 그로부터 열흘쯤 뒤인 3월22일 이 노트북에 깔렸다.

공격대상 IP와 농협. IBM 직원 등 4~5명만 가진 최고접근권한(Super Root)의 비밀번호 등도 이렇게 빠져나간 것으로 검찰 수사결과 드러났다.

검찰 관계자는 "복수를 공격 대상으로 하는 디도스와 달리 이번 사건은 하나의 특정대상에 대한 공격이라 구체적인 정보를 얻으려고 서버 접속기록(로그기록)과 도청 프로그램까지 사용한 게 특징"이라고 설명했다.

●삭제명령 실행 경로는=좀비 PC가 된 노트북에 공격명령 파일이 설치된 건 사태가 발생한 지난달 12일 오전 8시20분 경으로 밝혀졌다.

해커들은 공격명령 파일 설치 후 오후 4시50분 경 인터넷을 이용한 원격제어로 공격명령 프로그램을 실행했다. 이때부터 서버 운영 시스템 파괴가 시작됐다.

10분 뒤 농협은 서버에 장애가 발생한 사실을 확인했다.

먼저 노트북에서 직접 공격 명령이 내려져 내부 서버가 파괴됐다. 이어 농협 내부의 'NIM'이라는 서버를 1차 공격하고 나서 이 서버에서 다른 서버로 2차 공격이 이어졌다.

웹서버는 좀비 PC에서 'HMC'라는 서버를 통해 공격을 받았다.

공격은 2차, 3차로 진행되며 총 587대의 서버 중 273대를 파괴했다. 유례없는 농협 전산망 마비 사태가 일어난 것이다.

검찰은 해커들이 노트북에 설치된 모니터링 프로그램을 통해 원격으로 공격 성공 여부를 지켜보다 흔적을 남기지 않으려고 공격실행 30분 후인 오후 5시20분 경 미리 심어둔 프로그램을 이용해 악성코드를 삭제했다고 설명했다.

검찰 관계자는 "범행에 사용된 악성코드의 종류, 설계 및 유포 기술, 범행 준비기간 등 제반 정황을 보면 상당한 규모의 인적, 물적 뒷받침없이는 실행하기 불가능한 범죄"라고 말했다.

●7.7, 3.4 디도스와 어떻게 닮았나=검찰은 이번 농협 전산망 마비 사태가 2009년의 '7.7 디도스'나 지난 '3.4 디도스' 사건과 동일 집단, 즉 북한의 소행이라고 결론지었다.

우선 두 건의 디도스 공격과 거의 일치하는 공격 프로그래밍 수법이 농협 전산망 마비 사태에 쓰였다는 게 검찰의 설명이다.

구체적으로 검찰은 악성코드들이 발각되지 않도록 해커들이 암호화한 방식이 3.4 디도스 때와 거의 일치하는 것으로 확인했다.

예를 들어 알파벳 'A'로 시작하는 45자의 암호키가 같다는 것이다.

또 삭제 대상 파일 30여개의 파일 확장자(doc,zip 등)는 종류뿐 아니라 그 순서까지도 3.4 디도스와 100% 일치하고 7.7 디도스와도 93% 같은 것으로 조사됐다.

악성코드의 유포 경로나 방식, 좀비 PC에 설치하는 방법도 같다.

이번 사이버 테러는 악성코드를 동영상 파일에 숨겨 배포하는 식이 아니라 웹하드 사이트의 업데이트 프로그램인 것처럼 위장해 이뤄졌다.

심지어 일부 악성코드는 이름까지 3.4 디도스 때 쓰인 것과 똑같았다.

노트북에서 발견된 공격 명령 서버 IP 1개가 3.4 디도스에 이용된 것과 같다는 점도 중요한 근거다. 수사 당국은 이 IP가 북한 측이 관리하거나 사용하는 해외 IP 리스트 중 하나인 것으로 파악하고 있다.

검찰 관계자는 "7.7, 3.4 디도스 때와 농협 사태의 공격 패턴이 유사하고 북한에서 유래된 사이버 사고 조사에서 이번 건과 동일한 프로그램이 설치된 사실을 확인했다"며 "북한이 이 노트북을 특별 관리해 온 것으로 보인다"고 말했다.

디지털뉴스팀

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

지금 뜨는 뉴스

-

[단독]홍철호 “국민들 눈물있는 곳에 계셔야”…尹 대답은

- 좋아요 개

- 코멘트 개

-

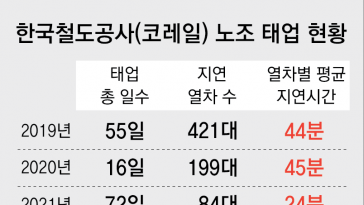

[단독]코레일, 태업 노조원 첫 징계… 17명 정직-감봉 처분

- 좋아요 개

- 코멘트 개

-

中전기차, 239조원 보조금 업고 ‘기술 속도전’… 韓 상륙 비상

- 좋아요 개

- 코멘트 개

댓글 0