“방첩사 계엄문건 사칭 이메일은 北해커 소행”

“방첩사 계엄문건 사칭 이메일은 北해커 소행”

Posted April. 16, 2025 07:29,

Updated April. 16, 2025 07:29

북한 해킹조직이 12·3 비상계엄 사태 이후 ‘방첩사 작성한 계엄문건 공개’라는 제목의 사칭 이메일을 보내 개인정보 탈취를 시도했던 것으로 드러났다.

15일 경찰청 국가수사본부는 북한 해킹조직이 지난해 11월부터 올 1월까지 개인정보를 빼돌릴 목적으로 국내 1만7744명에게 사칭 이메일 12만6266건을 발송했다고 밝혔다. 이들은 오늘의 운세, 신년사 분석, 정세 전망 문서, 유명 가수 콘서트 관람권 관련 정보를 알려주겠다는 내용의 사칭 이메일을 보냈다. 북한이 발송한 이메일의 종류는 30여 가지로, 이 중에는 국군방첩사령부가 만든 계엄문건을 공개하겠다는 이메일도 있었다.

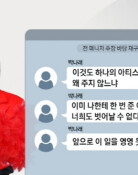

수신자가 이메일에 적힌 링크를 누르면 북한 해킹조직이 만든 가짜 포털 사이트로 연결된다. 가짜 사이트를 기존에 자신이 사용하는 네이버, 구글 등 포털 사이트로 착각하고 아이디와 비밀번호를 입력하면, 해당 계정 정보가 북한에 넘어가는 구조다. 실제 이메일을 받은 이들 중 120명은 링크를 통해 피싱 사이트에 접속해 개인정보를 탈취당했다.

북한 해킹조직은 다량의 이메일을 전송하기 위해 국내 서버 15개를 빌린 것으로 조사됐다. 이들은 이메일 발송부터 수신자 열람, 피싱 사이트 접속, 개인정보 입력 여부 등을 파악할 수 있는 자동 프로그램도 범행에 사용했다. 이번 이메일 수신자 중에는 국내 통일, 안보, 국방, 외교 분야 정부기관 종사자, 연구자, 언론인 등이 포함됐다고 한다. 이들 중 일부는 과거에도 북한으로부터 해킹 공격을 받은 적이 있었다.

경찰은 범죄에 이용된 서버를 압수해 분석한 결과 과거 북한이 해킹 공격 사건에서 사용한 서버가 이번에도 재사용됐고, 범행 근원지 IP주소가 중국 랴오닝성과 북한의 접경 지역에 있다는 점을 확인했다. 서버 기록에는 북한식 어휘 사용 흔적이 남았다. 정보통신 용어인 ‘포트’(Port)를 ‘포구’로 ‘페이지’를 ‘페지’, ‘동작’을 ‘기동’ 등으로 표기했다. 경찰 관계자는 “발송자가 불분명한 전자우편의 첨부 파일과 링크를 누르지 않도록 주의해야 한다”며 “2단계 인증 설정과 주기적인 비밀번호 변경 등도 피해 예방에 도움이 된다”고 당부했다.

이상환기자 payback@donga.com