28일 경찰청에 따르면 경찰은 지난 2월 군사안보지원사령부로부터 첩보를 입수, 검찰과 공조해 민간인 A 씨(38)와 현역 대위 B 씨(29)를 동시에 검거했다.

서울중앙지검 공공수사1부(부장검사 최창민)는 이날 A 씨를 구속기소했고 B 씨는 국가보안법 위반 혐의로 지난 15일 군 검찰에 구속송치돼 이날 구속기소됐다.

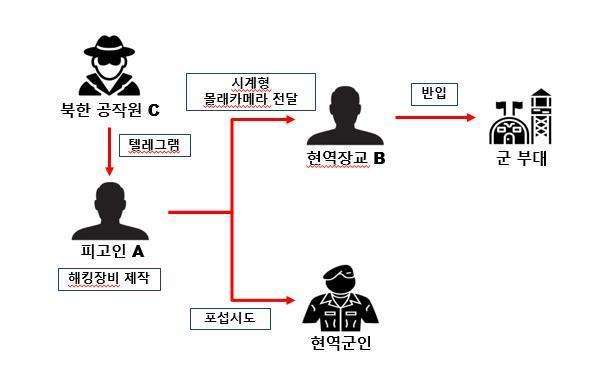

A 씨가 북한 공작원과 처음 접촉한 것은 6년 전이다. A 씨는 암호화폐 커뮤니티를 통해 북한 공작원을 처음 알게 됐고 지난 2021년 2~4월 두 차례에 걸쳐 비트코인 등 60만 달러(약 7억 원)가량의 암호화폐를 받은 후 포섭됐다.

또 올해 1~3월 A 씨는 지령을 받고 전·평시 군사 작전지휘 및 군사기밀 유통에 사용되는 전산 체제인 KJCCS 해킹을 시도했다. A 씨는 해킹 장비 관련 부품을 구입·조립한 뒤 해외에서 북한 공작원이 원격으로 설치할 수 있도록 인터넷 접속이 가능한 자신의 노트북에 연결한 것으로 알려졌다.

경찰은 “북한 공작원의 지령을 받은 민간인과 현역 장교가 공모해 군사기밀 탐지를 시도한 간첩을 적발한 최초 사례”라며 “북한 공작원의 신원이 명백하지 않지만, 활동 내용으로 볼 때 (공작원은) 맞다고 본다”고 말했다.

검찰은 “사건 초기부터 법리 검토, 수사 방향 협의 등을 통해 협력했고 송치 이후 보완 수사를 통해 범행동기와 진술 모순점 등을 밝혀내 기소했다”며 “향후에도 협조 관계를 유지하며 안보 위해 사범에 대해 법과 원칙에 따라 엄정 대응하겠다”고 밝혔다.

두가온 동아닷컴 기자 gggah@donga.com

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

오늘의 추천영상

지금 뜨는 뉴스

-

바나나 껍질로 얼굴 슥슥…주름 막는 ‘천연 보톡스’?

- 좋아요 개

- 코멘트 개

-

“월급 450만원에 타워팰리스 입주 도우미”…구인 공고에 갑론을박[e글e글]

- 좋아요 개

- 코멘트 개

-

“무역적자 감축이 최우선순위…영원한 FTA는 멍청한 생각”

- 좋아요 개

- 코멘트 개

댓글 0