■ 악성코드, 백신프로그램으로 위장 전산망 침투

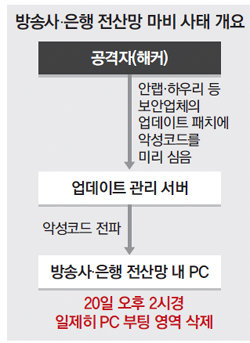

정부 합동조사반 관계자는 “피해 기업에서 수집한 악성코드를 분석한 결과 안랩과 하우리의 서버에서 피해 기업의 업데이트 관리 서버를 거쳐 직원들의 PC로 악성코드가 유포된 것으로 확인됐다”고 밝혔다. 해커가 보안업체의 백신 업데이트 파일로 위장해 심은 악성코드가 피해 방송사와 금융회사에 유포됐다는 것이다.

보안 전문가들에 따르면 악성코드는 정상적인 백신 프로그램의 파일명과 동일한 이름의 파일로 제작됐다. 이렇게 백신 프로그램으로 위장한 파일이 설치된 뒤 이날 오후 2시경 동시 실행되면서 전산망 마비 사태가 발생했다.

전문가들은 이번 해킹 공격이 전형적인 ‘지능형 지속 해킹(APT·Advanced Persistent Threat)’이라고 말한다. 이는 개인 해커가 아닌 범죄그룹이 특정 대상을 정해 그 취약점을 지속적으로 공격하는 해킹이다. APT 공격을 ‘사이버상의 간첩 혹은 첩보 활동’으로 규정하는 전문가도 있을 정도로 조직적이고 치밀한 작전이 선행돼야 가능하다.

이번 해킹이 국내 보안 전문업체와 기업들의 보안 행태까지 면밀하게 분석한 뒤 행동에 들어간 것으로 확인되면서 국내 보안시스템 전체의 재점검이 필요하다는 지적이 나온다. 이경호 고려대 정보보호대학원 교수는 “최고의 보안 수준을 갖춰야 할 보안업체의 백신 파일이 해커의 타깃이 됐다는 점에서 충격적인 사건”이라며 “형사 책임은 모르겠지만 민사 책임을 져야 할 수도 있다”고 말했다.

손동식 윈스테크넷 침해사고대응센터장은 “해당 회사의 피해 컴퓨터에서 악성코드를 추출해 분석한 결과 코드를 작성한 스타일과 작동 방법으로 미뤄 볼 때 과거 북한의 공격방식과 흡사한 부분을 일부 찾았다”고 말했다. 이어 “이번 공격의 주체를 특정 세력으로 규정하려면 상당한 시일이 걸릴 수 있다”고 덧붙였다.

한편 이날 인터넷상에서는 해킹의 주모자를 자처하는 ‘후이즈(Whois) 팀’도 관심을 모았다. 해킹된 PC 화면이라며 인터넷에 떠돈 영상에는 해골 그림과 함께 ‘후이즈 팀이 해킹했다(Hacked by Whois team)’는 문구가 떠 있어 합동조사반은 실제로 이 팀이 악성코드를 심은 해커인지 파악에 나섰다.

악성코드 속에서 해커들의 추가 공격이 이어질 것을 시사하는 메시지도 발견됐다. 보안업체들이 PC를 손상시킨 악성코드를 분석한 결과 ‘PRINCEPS’와 ‘HASTATI’라는 문자열이 포함된 것으로 확인됐다. 두 낱말은 라틴어로 각각 ‘첫 번째’와 ‘군대의 선봉대’라는 의미다. 이에 따라 2, 3차 공격을 예고한 것 아니냐는 분석이 나왔다.

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

지금 뜨는 뉴스

-

“키우던 반려견들 구하려다” 불 난 컨테이너로 뛰어든 60대 사망

- 좋아요 개

- 코멘트 개

-

“안 다쳤다”더니 ‘휘청’…이상 증세 감지한 경찰이 목숨 구해

- 좋아요 개

- 코멘트 개

-

한미일 초유의 시장 개입에도…이스라엘 보복공격에 증시-환율 ‘출렁’

- 좋아요 개

- 코멘트 개

댓글 0