사용자가 보안에 취약할 경우, 그 피해는 개인에게 국한된다. 하지만 제작사가 보안에 무관심할 경우, 이를 악용하는 유저가 불합리하게 이득을 취할 수 있고, 심화할 경우 게임 전체의 균형을 해치게 된다. 이는 결국 제작사의 신뢰가 무너지는 결과로 이어지며, 돌이킬 수 없다. 그래서 보안 분야는 악성 해커를 막으려는 보안 종사자, 이를 뚫어서 불합리하게 이득을 취하려는 해커의 끝없는 싸움이다.

2019년 11월 14일, 지스타 2019가 개최되고 있는 부산 벡스코(BEXCO) 제 2전시관에서는 유명 게임 개발자 및 기획자를 초청해 업계 동향을 공유하는 콘퍼런스, ‘G-CON 2019’가 진행되고 있다.

최근 보안 시장의 새로운 강자로 떠오른 NHN 역시 보안을 주제로 참가했다. 보안 관련 연사를 맡은 김성준 NHN 응용보안팀장은 현재 NHN에서 서비스 중인 게임과 보안 사례를 중심으로 '끝없는 전쟁의 시작 : 모바일 게임 해킹 사례와 방어 기술'을 주제로 도처에 산재하고 있는 해킹 위험과 NHN이 사용하고 있는 방어 기술에 대해 소개했다.

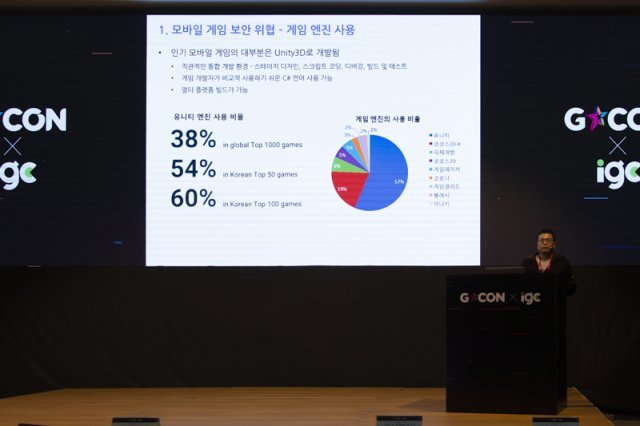

단상에 선 김성준 팀장은 "모바일 게임 대다수는 개발하기 비교적 쉬운 유니티 엔진(Unity Engine)으로 개발되고 있다. 상위 1천 개 게임을 대상으로 유니티 엔진 사용 비율을 보면 38%가 유니티 엔진이며, 한국 상위 50개 게임 중 54%가 유니티 엔진을 사용하고 있다. 쉽고 빠르게 게임을 제작할 수 있는 유니티 엔진의 특성이 오히려 해킹 위험을 증대시키고 있다"고 말문을 열었다.

이어서 "유니티 엔진처럼 한 엔진의 활용 비중이 높으면 상대적으로 해킹할 수 있는 게임이 많아지고, 해킹 툴 판매를 활용한 금전적인 이득을 얻기도 용이해진다. 최근에는 유니티 엔진을 분석해 게임 소스 코드를 탈취하고, 해킹된 게임을 역으로 판매하는 버전까지 등장했다."고 말했다.

또한, 유니티의 주요 실행 모듈이 오픈 소스로 제공되고 있어 게임 해킹에 필요한 자료를 얻기도 쉽다. 해석하면, 유니티 엔진으로 게임을 제작하는 도구와 프로그램을 누구나 받을 수 있으니, 해커들 역시 이를 활용해 해킹도구를 제작한다는 뜻이다. 최근 해커들은 게임의 단순 숫자를 바꾸는 것을 넘어, 게임 내 데이터까지 뜯어고치는 수준에 이르렀다고 한다.

보안 프로그램을 우회해 벽을 뚫고 쏜다던가, 절대 죽지 않는다던가, 점프나 이동 속도를 비정상적으로 늘려 선량한 유저를 농락한다. 심지어 이렇게 변칙적인 플레이가 가능한 애플리케이션을 유료로 판매해 수익을 올린다고도 언급했다.

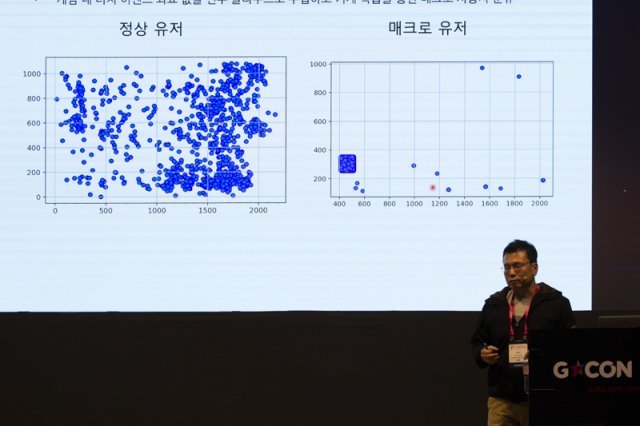

김성준 팀장이 두 번째로 언급한 해킹 행위는 바로 자동 플레이다. 터치나 입력을 거치지 않더라도 코드 변조를 통해 모든 지시를 자동으로 반복하게 하는 행위다. 게임을 켜놓으면 손대지 않고도 능력치를 얻고 게임 재화를 획득하니 일반적인 사례보다 훨씬 문제가 심각하다. 지나치게 방치할 경우 정상 유저의 상대적 박탈감으로 이어질 뿐만 아니라, 게임의 서비스 신뢰도에도 치명타를 입히게 된다.

적을 알고 나를 알면 백전백승이라, 김성준 팀장은 갈수록 고도화되는 해킹 방법을 파악하기 위해 해커들이 사용하는 수법을 직접 활용하고 분석한 다음, 이를 막기 위한 기술을 역으로 도입하고 있다. 이 과정에서 NHN에서 수집한 데이터와 사례도 함께 공유했다. 바로 방어 기술이다.

게임이란 하나의 공성전이다. 게임이 커질수록 방어해야 할 부분은 많아지지만, 소수의 인원이 빈틈을 찾아 침투하기는 더 쉬워진다. 반복적으로 보안을 업데이트하더라도, 끝끝내 빈틈을 찾아 뚫고 들어오는 것도 같은 이치다. 보안을 위한 해결 방법은 어떤 것들이 있을까?

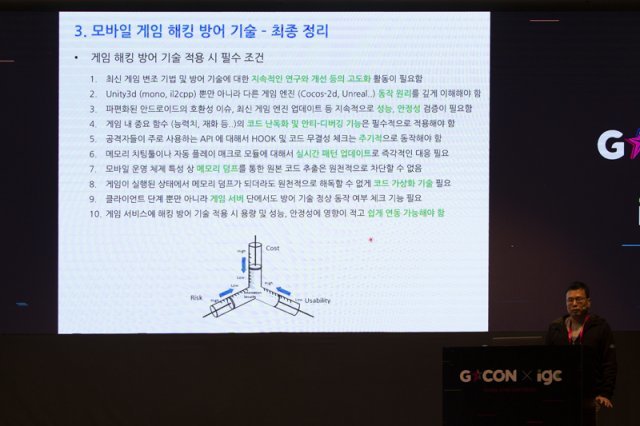

김성준 팀장이 제안한 첫 번째 방어 기술은 복호화(암호화)다. 주요 대상을 암호화하고 메모리에 암호화 코드를 로딩하고 실행되는 시점에 동적 코드를 또 복호화하는 과정을 추가하며, 암호화된 코드가 역으로 추적되는 것을 막기 위해 대상과 관계없는 불특정 코드를 동시에 암호화하는 식이다.

또한 자동 플레이를 막기 위해 해킹 파일에 반드시 존재하는 특정 파일 및 코드를 검출해내는 도구, 혹은 게임 내 터치 좌표를 모두 수집하고, 터치에서 다음 터치로 가는 시간 간격 패턴을 분석해 자동 플레이 유저를 검출해내는 기술 등을 선보였다.

물론 이런 보안 과정을 거치더라도, 끝끝내 시간을 들여 해킹에 성공하는 사례가 있기 때문에 꾸준하면서도, 끊임없는 보안 업데이트를 주문했다.

게임 해킹은 게임 출시 후 하루 이내, 길어도 삼일 안에 시작된다. 만약 보안에 허술하면 1년에서 2년, 길게는 5년 이상 투자해 만든 게임이 삽시간에 물거품이 되고, 한번 신뢰를 잃어버린 게임은 정상 궤도로 올리기가 불가능에 가깝다. 실제로 이 과정으로 서비스를 종료한 게임도 적지 않다.

NHN이 5년 넘게 자체 개발한 모바일 애플리케이션 보안 서비스, 토스트 앱가드(TOAST AppGuard)를 지스타에서 선보이는 이유도, 개인 및 기업 보안 혁신을 위해서다. 토스트 앱가드는 현재 일 550만 회, 월 1억 5천 건 이상의 실행 횟수를 탐지하고 있으며 1,300만 건 이상의 순수 로그를 탐지해 해킹 위협을 방지한다.

김성준 팀장은 아직 토스트 앱가드가 적용된 앱을 변조한 성공 사례가 없다고 자신하니, 충분히 해킹과의 전쟁에서 승리했다고 언급했다. 이어서 "해킹으로 인해 뚫리고, 이를 다시 막고 싸우는 과정이 보안이다. 그리고 이 보안이 뚫리는 순간 모든 것이 수포로 돌아갈 수 있다는 것을 인지하고 끊임없이 노력해야 한다"며 다시 한번 보안의 중요성을 설파했다.

동아닷컴 IT전문 남시현 기자 shnam@donga.com

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

오늘의 추천영상

지금 뜨는 뉴스

-

檢, 대통령실 방탄유리 시공업체 압수수색… 수의계약 유착 의혹 경호처 부장 대기발령

- 좋아요 개

- 코멘트 개

-

복지차관이 뭐라고… “박민수 경질” 의사들 집중 타깃으로

- 좋아요 개

- 코멘트 개

-

친명, 총선 끝나자 ‘이재명 당대표 연임’ 군불… “당헌 제한규정 없어”

- 좋아요 개

- 코멘트 개

댓글 0